도커 허브 인증키 유출 사고가 발생하여 현재 전 세계 보안 업계가 큰 혼란에 빠졌습니다. 보안 연구 기관인 시스디그(Sysdig)와 플레어(Flare)의 최신 조사에 따르면, 도커 허브(Docker Hub)에 게시된 약 1만 개 이상의 공용 이미지에서 민감한 자격 증명(Secrets)이 포함된 것으로 밝혀졌습니다. 이는 단순한 관리 실수를 넘어 기업 인프라 전체를 무너뜨릴 수 있는 심각한 공급망 보안 위협입니다.

1. 노출된 민감 정보의 구체적인 위험성

이번 조사팀이 발견한 노출 정보는 공격자가 기업 내부망에 즉시 침입할 수 있는 ‘마스터 키’와 같습니다. 구체적으로 어떤 정보들이 노출되었는지 살펴보면 다음과 같습니다.

- 클라우드 관리 권한: AWS Access Key, Google Cloud 및 Azure 액세스 토큰

- 서버 원격 접속: SSH Private Keys (프라이빗 키) 및 관리자 계정 정보

- 개발 플랫폼 토큰: GitHub API 토큰, NPM 및 기타 CI/CD 서비스 인증 정보

- 데이터베이스 연결 정보: 내부 DB 서버 접속 아이디와 패스워드

이러한 정보가 포함된 도커 이미지를 누구나 다운로드할 수 있는 공용 리포지토리에 방치했다는 점이 이번 사고의 핵심입니다.

/

2. Flare 보고서 상세 분석: 공격 시나리오 흐름

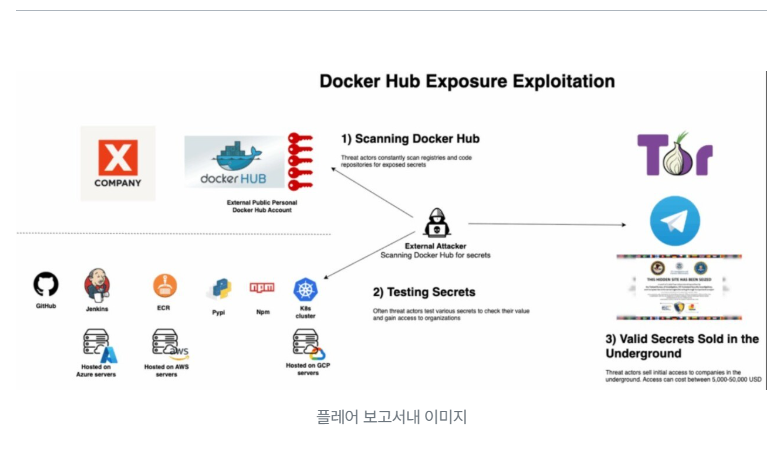

플레어(Flare) 보고서는 도커 허브 인증키 유출 정보를 활용한 공격자가 기업을 어떻게 장악하는지 3단계 시나리오로 설명합니다.

- 시크릿 식별(Identify): 공격자는 자동화 도구로 도커 허브를 스캔하여 유출된 비밀 정보를 찾아냅니다.

- 인프라 접근(Access): 확보한 키를 사용하여 기업의 클라우드 환경이나 GitHub 프라이빗 저장소에 무단 접속합니다.

- 데이터 탈취(Exfiltrate): 내부망 침투 후 소스코드와 핵심 자산을 탈취하여 공격을 완료합니다.

/

3. 공급망 보안 강화를 위한 필수 조치

이번 사건을 통해 도커 이미지 빌드 단계에서의 보안 검증이 얼마나 중요한지 다시 한번 확인되었습니다. 개발자들은 이미지를 배포하기 전, 반드시 시크릿 스캔 도구를 활용하여 인증 정보가 포함되지 않았는지 점검해야 합니다. 또한, 이미 유출된 자격 증명은 즉시 무효화하고 새로운 키를 발급받는 등의 적극적인 대응이 필요합니다.