1. 사례(Case)

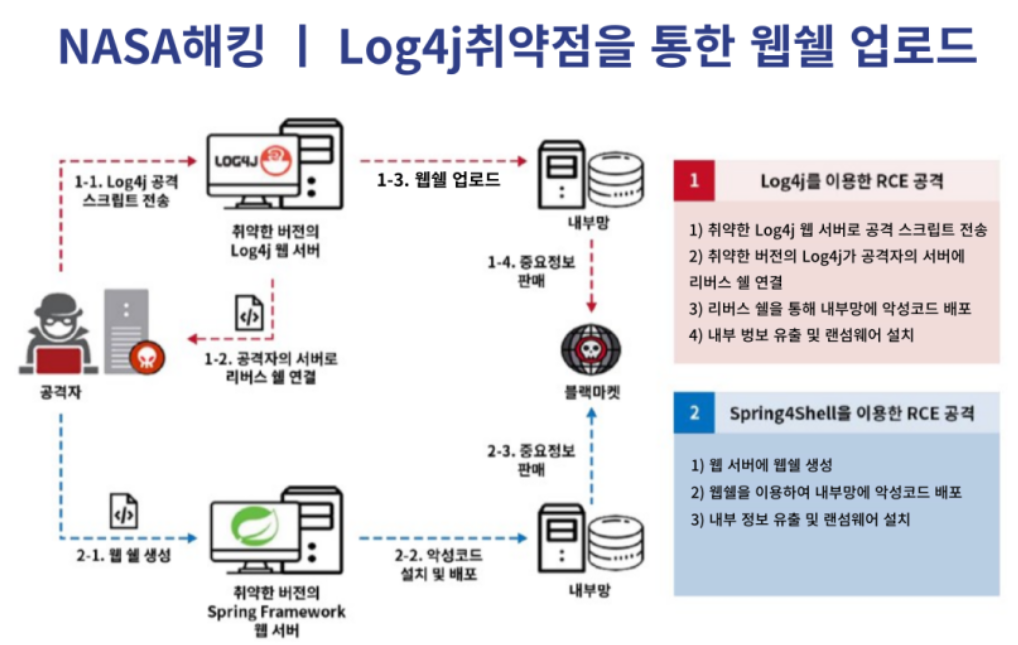

안다리엘은 로그포제이(Log4j) 등 알려진 취약점을 악용해 웹 서버에 광범위한 공격을 자행하고 있습니다. 이를 통해 웹 서버에 설치된 악성 스크립트 파일인 ‘웹쉘’을 유포하고, 중요 정보와 응용 프로그램에 접근해 추가적인 공격을 진행했습니다. 이 후 공격자는 시스템을 탐색하고 정보 수집하면서 피해자의 시스템에 머무릅니다. 동시에 미미카츠(Mimikatz)와 같은 자격증명 절취 도구를 사용해 시스템을 장악할 권한을 획득하게 됩니다.

/

/

2. 조치

미국 국무부가 북한 해킹조직 안다리엘 소속 해커 림종혁을 현상수배한 가운데 국가정보원이 미국 연방수사국(FBI), 영국 국가사이버안보센터(NCSC) 등과 한·미·영 합동 사이버보안권고문을 26일 발표했다. 림종혁은 미국 의료보험사와 항공우주국(NASA), 군사기지 등 미국 내 11개주의 17개 기관을 공격하는데 관여한 혐의를 받는다. 또 미시간과 캘리포니아 방산기업 컴퓨터 시스템과 텍사스·조지아 공군기지에도 접근한 것으로 드러났다. 림종혁은 현재 북한에 머무르는 것으로 추정되지만, 25일(현지시각) 미국 국무부는 이 해커를 대상으로 최대 1000만달러(약 138억원)의 현상금을 내걸었다.

/

3. 로그포제이 취약점 공격에 당했다

안다리엘은 로그포제이(Log4j) 등 알려진 취약점을 악용해 웹 서버에 광범위한 공격을 자행하고 있다. 이를 통해 웹 서버에 설치된 악성 스크립트 파일인 ‘웹쉘’을 유포하고, 중요 정보와 응용 프로그램에 접근해 추가적인 공격을 진행한다. 이후 공격자는 시스템을 탐색하고 정보 수집하면서 피해자의 시스템에 머무른다. 동시에 미미카츠(Mimikatz)와 같은 자격증명 절취 도구를 사용해 시스템을 장악할 권한을 획득한다.

특히 공격자들은 자체 수정한 악성코드 임플란트·원격 액세스 도구(RAT), 오픈소스 도구를 실행(Execution), 내부 확산(Lateral Movement) 및 데이터 유출(Data Exfiltration) 단계마다 활용한다. 또 마이크로소프트(MS) 윈도 바로가기 파일(LNK) 또는 HTML 애플리케이션(HTA) 스크립트 파일이 포함된 ZIP 압축파일(암호설정 옵션)을 피싱 작업시첨부파일로 활용한다.

/

4. 소프트웨어 최신버전 업데이트 강조 또 강조

한·미·영 보안당국은 주요 인프라 조직에 취약점 패치를 적시에 적용할 것을 권고한다. 아울러 웹쉘로부터 웹 서버를 보호, 악성 활동에 대한 엔드포인트를 모니터링, 인증·원격 접근 보안 강화를 권장한다. 특히 방산·항공우주·핵·엔지니어링 산업과 분야에서 전문성을 갖춘 기관들은 북한 국가 배후 해킹으로부터 자신들의 네트워크를 방어에 있어 경계를 늦추지 말아야 한다고 강조했다.